1. Warum verschlüsseln?

2. Rechner verschlüsseln

3. E-Mail verschlüsseln

4. Passwörter

5. TAILS – Ein anonymes Live-Betriebssystem

Stand August 2024

1.Warum verschlüsseln?

Elektronische Kommunikation ist in politischen Zusammenhängen unerlässlich. Allerdings ist dabei eine sichere Verschlüsselung des Datenverkehrs und der Geräte ein absolutes Muss. Eine Unterscheidung zwischen „harmlosen“ und „heißen“ Inhalten ist in unseren Zusammenhängen nicht sinnvoll. Die oft geäußerte Meinung „was wollen die schon mit diesen Infos anfangen, ich habe nichts zu verbergen“ ist für die politische Praxis schlicht ungeeignet. Denn es geht nicht darum, was der Staatsschutz dir als Person anhängen kann, sondern dass Behörden wie Polizei und Verfassungsschutz einzelne Informationen über unsere Strukturen zusammenführen und sich daraus ein Bild ergibt.

Wir empfehlen möglichst viel eurer Gruppenarbeit entweder auf verschlüsselten Linux-Rechnern abzuwickeln oder noch besser über TAILS, ein temporäres Live-Betriebssystem. Zu beiden wird es unten Anleitungen geben.

Prinzipiell empfehlen wir bei allen Programmen, die zur Anwendung kommen, zu schauen, ob sie quelloffen sind (open-source). Wichtig ist auch, dass die Programme noch laufend aktualisiert und weiterentwickelt werden.

Die vorgestellten Anleitungen sind die zu unseren präferierten Anwendungen. Für mehr Anleitungen zu anderen Systemen schaut euch die Links unter der jeweiligen Punkten an.

Technische Entwicklungen geschehen sehr schnell. Halte dich auf dem Laufenden und entwickle ein Bewusstsein für die Angriffsmöglichkeiten, die den Repressionsorganen offen stehen.

Wie immer gilt: Auch die besten technischen Schutzvorkehrungen schützen nicht vor Anwendungsfehlern. Du solltest grob verstehen, was du tust und welchem Schutzniveau das entspricht (und wo die jeweiligen Grenzen liegen). Wer ein sehr hohes Schutzniveau benötigt, muss die verschiedenen Facetten der technischen Details verinnerlicht haben und sich auf dem Laufenden halten.

Falls du Probleme beim Installieren und Bedienen der Programme oder Fragen zu Computersicherheit usw. hast, kannst du dich an die regionalen hackerspaces und CCC-Gruppen wenden.

Viele der folgenden Passagen haben wir von beschlagnahmt.org übernommen. Vielen Dank für eure Arbeit!

Zum Weiterlesen empfehlen wir:

netzpolitik.org – Neuigkeiten zu Internet und digitalen Rechten

https://www.kuketz-blog.de/ – kritischer IT-Sicherheits-Blog

https://www.eff.org/ – Electronic Frontier Foundation – Gesellschaft für elektronische Freiheitsrechte aus den USA

https://www.capulcu.blackblogs.org – eine technologiekritische Gruppe, welche unter anderem gute Broschüren zu TAILS herausgegeben hat

2. Rechner verschlüsseln

Grundsätzliches

Ein Versteck ersetzt keine Verschlüsselung. Irgendwo tief in einem Ordner abgelegte Dateien werden die Behörden mit großer Sicherheit finden. Gleiches gilt für in der Wohnung versteckte Datenträger, denn auch der Einsatz von Datenspeicher-Spürhunden hat zugenommen. Effektiv schützen kannst du dich nur in dem du deine Daten verschlüsselst. Wenn sie Datenträger mitnehmen ist das egal, da sie dich nicht zwingen können das Passwort herauszugeben. In den gleich folgenden Anleitungen wirst du dir an einigen Stellen ein Passwort ausdenken müssen. Bitte beachte hierfür auch das Kapitel “Passwort”. Ein gutes Passwort ist für die Sicherheit deiner Daten essentiell. Wenn du Backups von deinen Daten anlegst, denk daran auch diese zu verschlüsseln. Bevor du versuchst deine Geräte zu verschlüsseln, lege auch eine Sicherung an, falls dabei etwas schief geht. Und noch was: Am sichersten sind die Daten, die du gar nicht erst speicherst. Halte dich besonders bei heiklen Informationen an das Konzept der Datensparsamkeit. Wenn du unbedingt Papiere aufbewahren musst, tu dies in einem Umschlag, der mit “Für meinen Anwalt” o. Ä. beschriftet ist.

Systemverschlüsselung bei der Installation (Linux)

Fast alle Linux-Betriebssysteme bringen bereits Verschlüsselungsmechanismen mit. Zwischen den verschiedenen Linux-Distributionen gibt es einige Unterschiede. Meistens ist es am einfachsten die Verschlüsselung direkt bei der Installation zu aktivieren. Beispielhaft stehen hier die Schritte für Ubuntu, hier findest du aber auch Anleitungen für andere Distributionen und Möglichkeiten auch ohne Neuinstallation ein verschlüsseltes System zu bekommen.

- Installationsprozess starten

- Im Fenster “Art der Installation” einen Haken bei “Encrypt the new Ubuntu installation for security” setzen und weiter zum nächsten Schritt

- Passwort eingeben (siehe dazu Kapitel „Passwort“)

- Haken bei “Overwrite empty disk space” setzen

- Mit “Install Now” die eigentliche Installation starten.

Weitere Anleitungen zu Verschlüsselung findet ihr hier:

https://beschlagnahmt.org/daten-verschluesseln/

3. E-Mail-Verschlüsselung

Grundsätzliches

Wir empfehlen für eure Polit-Gruppe einen separaten E-Mail-Account anzulegen, sowohl für euch als Privatperson als auch für die Gruppe. Diesen benutzt ihr nur dafür und er ist nicht mit eurer echten Identität verknüpft.

Wenn du eine Mail über das Internet versendest, wird sie viele Stellen durchlaufen, bis sie am Ziel angekommen ist. Vielen Anbietern musst du ohne Verschlüsselung einfach vertrauen, dass sie deine Daten schützen und sich im Zweifel auch gegen Behördenanfragen zur Wehr setzen. Das machen aber leider viele nicht. Zum Beispiel ist bekannt, dass 1&1, zu denen auch GMX und web.de gehören, ohne große Rückfragen gespeicherte Daten weitergeben. Aber auch bei kleineren Anbietern solltest du dich nicht darauf verlassen, dass die Betreiber:innen für dich in den Knast gehen werden, wenn sie eine Anfrage bekommen. Die Lösung ist auch hier wieder Verschlüsselung.

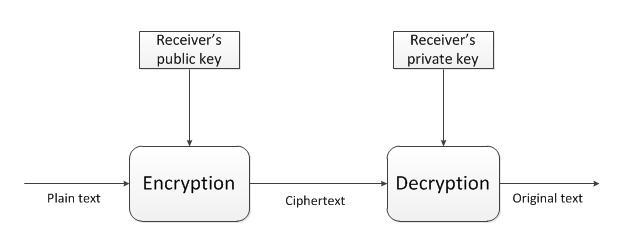

Asymmetrische Verschlüsselung

Was wir gerade für die Verschlüsselung unserer Geräte verwendet haben, war eine traditionelle symmetrische Verschlüsselung. Das bedeutet, dass die Person an die Daten kommt, die das Passwort hat. Für Kommunikation ist das etwas unpraktisch, da so das Passwort zwischen allen Kommunikationsteilnehmer:innen auf einem sicheren Kanal ausgetauscht werden muss, bevor kommuniziert werden kann. Das ist umständlich und bringt das Risiko mit sich, dass das Passwort beim Austausch abgefangen wird. Dieses Problem wird mit asymmetrischer Verschlüsselung gelöst. Bei dieser haben unsere Kommunikationsteilnehmer:innen Alice und Bob je einen öffentlichen und einen privaten Schlüssel. Der öffentliche Schlüssel wird nur zum verschlüsseln verwendet, der private Schlüssel wird nur zum entschlüsseln verwendet.

„Alice und Bob?

Alice und Bob sind die “Anna und Arthur” der Kryptografie. In unserem Beispiel wollen die beiden miteinander kommunizieren, ohne dass Mallory mitlesen kann.“

Ein privater und ein öffentlicher Schlüssel bilden ein Schlüsselpaar. Eine Nachricht, die mit Bobs öffentlichem Schlüssel verschlüsselt wurde kann nur mit seinem privatem Schlüssel entschlüsselt werden. Selbst Alice, die die Nachricht verschlüsselt hat, kann die Verschlüsselung nicht rückgängig machen, denn nur Bob kennt den privaten Schlüssel.

Dieses Verfahren wird fast überall verwendet, wo ohne einen sicheren Kanal zum Passwortaustausch kommuniziert werden muss. Es ist auf den ersten Blick etwas kompliziert, funktioniert aber gut.

Verschlüsselte Kommunikation mit Thunderbird (Windows, Linux und MacOS)

Thunderbird nutzt ab der Version 78 einen eigenen Schlüsselbund, eventuell müssen Schlüssel aus PGP exportiert und in Thunderbird importiert werden, falls du vorher Enigmail genutzt hast.

- Thunderbird installieren und mit deinem E-Mail-Konto verbinden

- In den Konteneinstellungen unter “Ende-zu-Ende-Verschlüsselung” einen Schlüssel hinzufügen

- Den Schlüssel in den Einstellungen auswählen

- Schlüssel können über das Menü “Konten-Einstellungen -> Ende-zu-Ende-Verschlüsselung -> OpenPGP” importiert und exportiert werden.

- Achte auch darauf, dass du die Schlüsselakzeptanz mindestens auf “Ja, aber ich habe nicht überprüft, ob es sich im den korrekten Schlüssel handelt.” gesetzt ist

- An dich gerichtete verschlüsselte Nachrichten werden beim Empfang automatisch entschlüsselt

- E-Mails, die du schreibst, sollten automatisch verschlüsselt werden, sofern du den entsprechenden öffentlichen Schlüssel importiert hast und dieser akzeptiert ist. Achte auf das Schloss-Symbol unten rechts.

Weitere Anleitungen zu E-Mail – Verschlüsselung findet ihr hier:

https://beschlagnahmt.org/mail-verschluesselung/

4. Passwörter

Ganz grob gesprochen, werden Passwörter für 2 Zwecke verwendet, die aber auf den ersten Blick nicht für alle intuitiv unterscheidbar sind. Der Unterschied ist aber dennoch wichtig:

1. Daten entschlüsseln

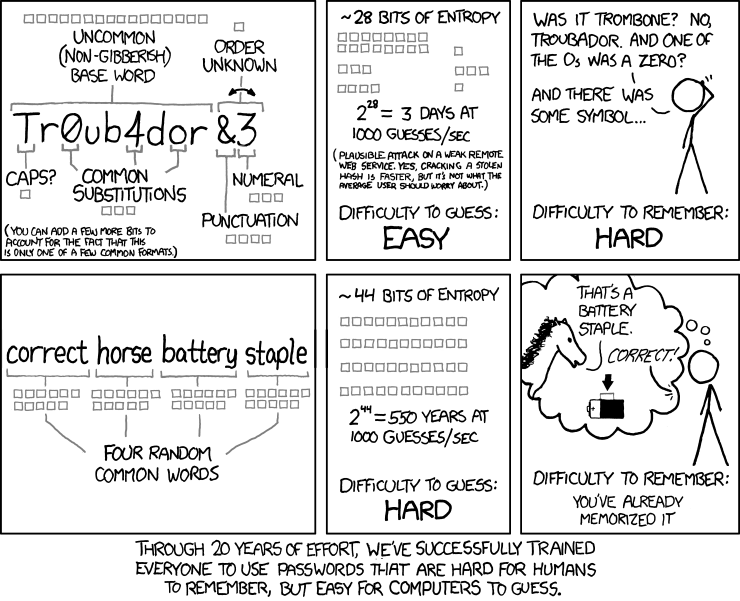

Um ein verschlüsseltes Laufwerk oder eine verschlüsselte Datei zu entschlüsseln, benötigst du ein Passwort. Damit eine Angreiferin (z.B. eine Ermittlungsbehörde oder ein Geheimdienst) dieses Passwort nicht durch schnelles ausprobieren aller möglichen Kombinationen erraten kann, muss es ausreichend lang sein. Gleichzeitig musst du diese Passwörter aber auswendig können, da es ein Fehler wäre, dieses auf einen Zettel zu notieren. Im Falle einer Durchsuchung hätten die Cops sonst leichtes Spiel beim Zugriff auf deine verschlüsselten Daten.

Also was machen?

Um ein solches sehr langes, aber dennoch vergleichsweise leicht zu merkendes Passwort zu generieren, hat sich ein Verfahren namens Diceware etabliert. Dafür nimmst du dir einen Würfel und eine Wortliste z. B. für 4 Würfel mit 1296 Worten oder für 5 Würfel mit 7776 Worten. Nutze am besten eine ausgedruckte Liste oder Tails und beginn zu würfeln. Verwendest du die Liste mit 1296 Worten und 4 Würfeln und würfelst 1-3-1-2 hast du mit asche dein erstes Wort gefunden. Verwende mindestens 6 zufällige Wörter und merke sie dir gut.

Wo anwenden?

Wie schon gesagt, dieses Verfahren nutzt du überall, wo es um Verschlüsselung von Daten geht. Das sind i.d.R. die Geräte-Verschlüsselung von deinem PC/Laptop, dein Passwortsafe, PGP-Key und verschlüsselte Container (z.B. von VeraCrypt). Die Anzahl der sogenannten Passphrasen, die du dir merken musst, sollte somit überschaubar sein.

Achtung! Mindestens 6 Wörter verwenden!

2. Anmeldung bei Diensten

Bei der Anmeldung bei Diensten (z.B. Webseiten) geht es nicht darum etwas zu entschlüsseln, sondern darum gegenüber dem Dienst zu beweisen, dass Mensch ein gewisser Account gehört. Dieser Nachweis ist dein Passwort. Wichtig bei diesen Passwörtern ist deren Länge (damit diese niemand erraten kann) und deren Einzigartigkeit. Denn leider werden Diensten immer wieder mal die Passwort-Datenbanken geklaut und dann veröffentlicht. Ist dein Passwort in solch einer Liste und du hast es mehrfach verwendet, kann eine Angreiferin sich in all deine Accounts einloggen. Ob ein Passwort von dir schon mal veröffentlicht wurde, kannst du z.B. mit haveibeenpwned.com feststellen.

Natürlich kann sich keine:r zig verschiedene, elendig lange Passwörter merken. Deswegen gibt es sogenannte “Passwort-Manager” in denen du deine Passwörter abspeichern kannst. Eine Anleitung kannst du im Abschnitt “Passwort-Manager” finden.

Mit dem Entsperrpasswort bzw. der PIN deines Smartphones ist es eine etwas unangenehme Situation. Eigentlich könnte man hier eine kurze PIN nehmen, denn das Gerät verhindert ein schnelles Durchprobieren aller Möglichkeiten in dem es sich bei mehreren Fehlversuchen in immer längeren Abständen sperrt.

Aber, eine kurze PIN ist…

-

durch Fingerabdrücke auf dem Display leicht zu rekonstruieren

-

durch Überwachungskameras und andere Neugierige leicht ausspionierbar

-

Anfällig gegen Forensik-Geräte der Ermittlungsbehörden, denn diese können oftmals Lücken in den Geräten nutzen und viele PINs automatisiert durchprobieren

Somit gilt: Gehe bei der Länge der PIN an deine absolute Schmerzgrenze der Praktikabilität im Alltag! Besser wäre eine Passphrase, siehe Punkt 1.

5. TAILS – ein anonymes Live-Betriebssystem

Grundsätzliches

Tails ist ein temporäres, anonymes Live-Betriebssystem, welches den Anspruch verfolgt ab Start möglichst viele Sicherheiten für den Benutzer zu gewähren. Dieses wird von einem schreibgeschützten USB-Stick gestartet und läuft ausschließlich im Arbeitsspeicher des Rechners. TAILS stellt alle Verbindungen ins Internet ausschließlich über das TOR-Netzwerk her um dich anonym zu halten. Solange du während der Sitzung keine Dateien auf der Festplatte des Rechners speicherst, hinterlässt die Sitzung keinerlei Spuren im Rechner. TAILS im Standard-Modus speichert keinerlei Daten nach der Sitzung ab. Es gibt jedoch die Möglichkeit eine verschlüsselte Partition auf dem USB-Stick anzulegen, um sich ein arbeitsfähiges Profil zu erstellen.

Wir empfehlen diese Art der Verschlüsselung und Arbeitsweise ausdrücklich für Polit-Gruppen!

Eine laufend aktualisierte Anleitung zu TAILS findet ihr hier:

https://capulcu.blackblogs.org/neue-texte/bandi/

Herunterladen könnt ihr es hier:

https://tails.net/install/index.en.html

[Home] übernommen vom EA Dresden, August 2024